SMB Signing not required zafiyeti nasıl giderilir

SMB Protokolü, Tüm windows işletim sistemleri için dosya paylaşımı, yazıcı paylaşımı ve windows yönetimi için üzerinden geçen paketlerin değiştirilmemesi için veri şifreleme yapmaktadır. Bu özelliğin hem sunucu tarafında, hem de client(istemci) tarafında etkin olması gerekir. Bu sayede SMB imzası etkin olmayan istemci bilgisayarlar, sunucuyla iletişim kuramaz. ***SMB Paket imzalamasının etkinleştirilmesi dosya hizmeti işlemlerinin performansını %15 oranında düşürmektedir. ilgili registry ayarı; HKLM\System\CurrentControlSet\Services\LanManServer\Parameters\RequireSecuritySignature Microsoft network server: Digitally sign communications (always) ilgili ayarı etkinleştirilerek bu zafiyetten korunmak mümkündür. yerel bilgisayarda yapıyorsanız eğer başlat>çalıştır>Gpedit ten security local security de Microsoft network client: Digitally sign communications (always) enable edilir gpo ile yapıyorsanız da aynı adımları takip edebilirsiniz,gpedit yerine group policy oluşturabilirsiniz. ek olarak, test edildikten sonra aşağıdaki policy lerin de ayarını değiştirebilirsiniz. Computer Configuration->Policies->Windows Settings->Security Settings->Local Policies->Security Options Disable Microsoft Network Client: Digitally Sign Communications (Always). Disable Microsoft Network Server: Digitally Sign Communications (Always). Enable Microsoft Network Client: Digitally Sign Communications (If Server Agrees). Enable Microsoft Network Server: Digitally Sign Communications (If Client Agrees). bu ayarlar eğer sisteminiz üzerinde istemci ve sunucu üzerinde imzalama etkinleştirilmemişse, paylaşım klasörlerine erişim sağlayamayabilirsiniz, bu yüzden test etmeden gerçek sistemler üzerinde denememenizi öneririz.

Sızma Testi Hizmeti Alırken Dikkat Edilmesi Gerekenler

Veri ihlalleri ve fidye yazılımı saldırıları gibi siber tehditler, işletmelerin ciddi maddi kayıplar yaşamalarına neden olabiliyor. Bilişim teknolojileri altyapılarını bu tür saldırılardan ve işletme bazında maddi zararlardan korunmanın en güvenli yolu, düzenli sızma testi süreçlerinin uygulanmasından geçiyor. Peki, sızma testi hizmeti alırken nelere dikkat etmek gerekiyor? Bu soruya verilebilecek ideal cevaplar içeriğimizin devamında sizleri bekliyor. Sızma Testi Nedir? Sızma testi (Penetration test), siber güvenlik uzmanı tarafından gerçekleştirilen kontrollü saldırı simülasyonudur. Söz konusu simülasyonun amacı, bilgi çalmak veya sistemin tamamını ele geçirmek isteyebilecek kötü niyetli kişilerin faydalanabileceği zayıf noktaların belirlenmesidir. Sızma testleri, bilgi teknolojileri altyapısındaki zafiyetlerin keşfedilmesinin yanı sıra sistemin gerçek saldırılara karşı ne kadar dirençli olduğunu ortaya koyar. Sızma testleri, bir kurumun/kuruluşun bilgi teknolojileri altyapısının tamamını ya da belirli kısımlarına odaklı olarak gerçekleştirilebilir. Bu kapsamda dış ağları, sunucuları, web ve mobil uygulamaları, IoT cihazları merkezine alan simülasyonlar kurgulanabilir. Simülasyon sonrasında elde edilen sonuçlar analiz edilerek kapsamlı rapor haline getirilir. Raporda, mevcut zafiyetlerin kapatılması amacıyla güvenlik politikalarında ne gibi değişiklikler yapılabileceğine dair öneriler sunulur. Sızma Testi Hizmetleri ile İlgili Nelere Dikkat Edilmelidir? Sızma testi firmaları arasından seçim yaparken aşağıda sıralanan kriterleri göz önünde bulundurmanız önemlidir. Sertifikasyon Sertifikasyon, sızma testi hizmeti almak amacıyla siber güvenlik firması seçimi yaparken dikkat edilmesi gereken en önemli kriterdir. Test hizmetini verecek firmanın uluslararası geçerliliğe sahip sertifikalara sahip olması avantaj sağlar. Hizmet sağlayıcının, yasal düzenlemelere ve kalite standartlarına uygunluğunu kontrol etmek için öncelikle TSE onayı olup olmadığına göz atabilirsiniz. Zira TSE sızma testi yetki belgesi sahibi firmalar, BT altyapısının denetlenme sürecini etik ve yasal sorumluluklara tam uyumlu şekilde gerçekleştirir. Referanslar ve Tecrübe Seviyesi Sızma testi firması seçiminde sertifikasyon kadar önemli bir diğer konu, referanslar ve tecrübe seviyesidir. Bu iki kriter özelinde firma hakkında bilgi sahibi olmanın en kolay yolu, önceki çalışmalarını incelemektir. Sektörünüze yönelik hizmet deneyimlerinin bulunması, süreç yönetiminde her iki tarafın da birbirini anlamasını ve ideal çözümlerin üretilmesini kolaylaştırır. Tecrübe seviyesi konusuna odaklanılırken sızma testini gerçekleştirecek kişiler, özellikle ekip yöneticisi, bireysel olarak da değerlendirilebilir. Test Kapsamı Sızma testi firması seçiminde dikkat edilmesi gereken kriterler arasında test kapsamı da bulunur. Sızma testi kapsamı belirlenirken ilk olarak hedefler tanımlanır. Test sürecinde simülasyonun gerçekleştirildiği başlıca varlıklar iç ve dış ağlardır. Ağların yanı sıra ödeme sistemleri ve kullanıcı veritabanı gibi varlıklara simülasyon kapsamında sızma protokolleri uygulanabilir. API ve mikro hizmetler, IoT cihazları test edilebilecek diğer varlıklardır. Hedefler tanımlandıktan sonra sıra hangi test türünün uygulanacağına gelir. Bu kapsamda uygulanacak kara kutu testi, sisteme hiçbir bilgi verilmeden dışarıdan saldırı simülasyonun gerçekleştirilmesine olanak tanır. Gri kutu testi, sistemin belirli kısımlarına yönelik kısmi bilgi edinilmesini sağlar. Beyaz kutu testi ise kaynak kodlar dahil olmak üzere tam erişim sağlanarak sistem detaylıca kontrol edilir. Sızma testi uygulamasının, iş akışlarını sekteye uğratmayacak şekilde planlanması önemlidir. Gizlilik ve Diğer Yasal Gereklilikler Sızma testi yapılmadan önce hizmet sağlayıcı ile mutlaka gizlilik sözleşmesi imzalanmalıdır. Sözleşme kurulumu aşamasında, özellikle iki konuda güvence sağlanmalıdır. Bu konuların ilki, elde edilen verinin nasıl kullanılacağıdır. İkinci konu ise elde edilen verinin üçüncü taraflarla paylaşılamayacağıdır. Gizlilik sözleşmesinin yanı sıra testlerin hukuki açıdan uygunluğunu sağlamak amacıyla uygulama öncesinde firmanın sahibinin veya yetkilisinin izni alınmalıdır. Aksi halde yasal gereklilikler sağlanmadığı için sürece yönelik sorunlar yaşanabilir. Raporlama ve Sonuç Analizi Sızma testini yapan firmanın detaylı raporlama ve sonuç analizi sunabilmesi gerekir. Test raporunda bulunması beklenen bölümler şunlardır: Belirlenen açıklar ve bunlara yönelik teknik açıklama, Zafiyetlerin risk sınıflarına (yüksek, orta, düşük) göre etkileri, Olası saldırı senaryoları ve çözümlerine dair öneriler. Penetrasyon testi aracılığıyla belirlenen zayıflıkların giderilmesi amacıyla sunulan öneriler, raporda adım adım belirtilmelidir. Raporun sunumunun ardından TSE onaylı sızma testi kuruluşu, test bulgularına yönelik sunum yapar. Söz konusu sunum esnasında firma yetkililerinin soruları net biçimde yanıtlanarak risklere karşı farkındalığın netleşmesi sağlanır. Tekrar Testleri ve Doğrulama Penetrasyon testi, uzun soluklu ve her detayı iyi planlanması gereken bir süreçtir. Bundan dolayı süreç dahilinde yalnızca tek test ile sistem ve bağlı bileşenlerdeki olası açıklar belirlenmeye çalışılmaz. Sektörel deneyimi yüksek sızma testi uzmanları, ilk simülasyon esnasında bulunan zafiyetlerin tamamen giderildiğinden emin olmak için tekrar testleri yapar. Bilişim altyapılarındaki zafiyetlerin ne oranda giderildiğini anlamaya yönelik bu tür uygulamalara, doğrulama testi adı verilir. Maliyet Analizi Sızma testi hizmeti alırken dikkat edilmesi gereken son konu, maliyet analizidir. Bilişim altyapınızın güvenlik durumunu gözler önüne serecek testi kimin uygulayacağını belirlerken yalnızca fiyat kriterine bağlı kalmamanız faydanızadır. Maliyet analizi yaparak hizmet kapsamının size hangi konularda giderlerinizi azaltabileceğinizi rahatlıkla belirleyebilirsiniz. Özellikle kritik sistemlerin güvenlik durumunu belirlemek için kapsamlı testlerin ve detaylı raporlama gereklidir. Sızma testi ile ilgili bilgi almak ve hizmet kapsamımızı öğrenmek için hemen deneyimli ekibimizle iletişime geçin!

Güçlü Parola Nasıl Olmalı

Parolalar, kuruluşunuzun güvenliğini sağlamak amacıyla yetkisiz erişimlere karşı ilk savunma hattını oluşturur. Fakat güçlü parola kullanmak genellikle hafife alınıp gözardı edilir. Windows işletim sistemleri üzerinde karmaşık parola ilkeleri mevcuttur, aktif edildiğinde, basit parolalar girmek istediğinizde size bir uyarı vererek, sizi karmaşık parola kullanımına zorlayacaktır. Bugün mevcut şifre kırma programları yeteli zaman, tahmin ve deneme yöntemleri ile parolaları kırabilirken basit bir parolanın kırılabilmesi hiç de zor değildir. Güçlü parolaları kırmak kolay parolaları kırmaya göre daha zor ve daha çok zaman alır. Parola karmaşıklığını etkinleştirebilmek için kendi bilgisayarınızda aşağıdaki adımları, domain ortamında ise yeni bir group policy oluşturarak bunu etkin hale getirebilirsiniz. Başlat/Çalıştır/ gpedit.msc Gelen ekrandan Computer Configuration/Windows Settings/Security Settings/Account Policies/ Enforce password history: Geriye dönük kaç parolanın hatırlanması gerektiği ayarının yapıldığı bölüm. Burada eski 3 parolanızı yeniden kullanamazsınız. Maximum password age: Parolanızın süresinin kaç gün sonra sona ereceğini bu alandan ayarlayabilirsiniz örneğin benim ayarıma göre 72 gün sonra parolamı değiştirmem gerekecek Minimum password age: Parolamı değiştirdikten sonra, kaç gün içerisinde parolamı yeniden değiştirebilirim. Benim örneğimde yeniden parola değiştirebilmem için 2 gün geçmesi gerek Minimum password length: En az olması gereken parola uzunluğunu ifade eder. Password must meet complexity requirements: Parola karmaşıklık ilkesini aktif etmek yani bu bizim makalemizin konusunu oluşturuyor. Parolalarınızın daha güvenli olabilmesi için basit parolalar girememenizi sağlar. Store password using reversible encryption: bu seçenek parolalarınızın eskiye dönük bir şekilde şifrelenerek saklanmasına yardımcı olur. Zayıf bir parola nasıl olur? Parolanın boş bırakılması Parolanızın Monitöre yapıştırılması Kullanıcı adınız, gerçek adınız veya şirket adını içerir Basit bir cümleyi içerir “Password” gibi. Güçlü bir parola nasıl olmalı? En az 7 karakter uzunluğundadır. Parolanızın mönitörde yapışık olmaması Kullanıcı adınızı, gerçek adınızı veya şirket adınızı içermez. Basit bir cümleyi içermez her bir şifresi farklıdır. Örneğin: PassWord1, password2, Password3 bunun gibi arttırarak parola belirlemek güçlü parola değildir. Grup Örnek Büyük karakterler A, B, C … gibi Küçük karakterler A, b, c … gibi Numaralar 0, 1,2, 3, 4, 5, 6, 7, 8, 9 Semboller ` ~ ! @ # $ % ^ & * ( ) _ + – = { } | : ” ; ‘ < > ? , . / Güçlü bir parola örneği !(D@Vut> & <) Bazı parolalar güçlü gibi görünse de aslında güçlü olmayabilir. Merhaba2U! gibi tüm kriterleri karşılıyor gibi görünse de kırılması kolaydır. Bunun yerine 5@na Merhq6@! Şeklinde kullanılabilinirse güçlü bir parola oluşturmuş olursunuz. Bunların haricinde ASCII karakterlerde kullanmanız güçlü bir parola oluşturmanızda size yardımcı olacaktır. (kUµ!¶0o and Wf©$0k#»g¤5ªrd.) Unutulmaması gereken şudur ki windows en fazla 127 karakter uzunluğunda parola kullanımına izin vermektedir. Bu windows 98 ve daha önceki sürümlerde 14 karakterdir. Eğer ki ortamınızda 98 işletim sisteminiz varsa 14 karakterden daha uzun parolalarla giriş yapamayacaksınızdır. Güçlü parolalar oluşturmanız temennisiyle Referans: http://technet.microsoft.com/en-us/library/cc756109%28v=ws.10%29.aspx

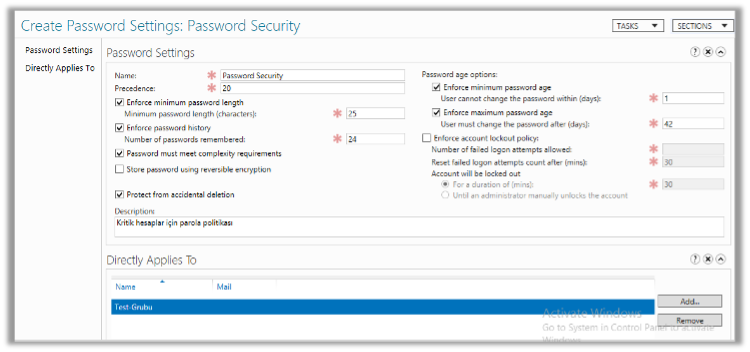

Parola Politikası Oluşturulması

Kurumlarda (servis hesapları gibi) kritik hesapların güvenliği önemlidir. Bu hesapların bir security group altında toplanması ve bu gruba özel olarak oluşturulacak bir parola politikası uygulanması tavsiye edilmektedir. Bunu yapmak için Active Directory Administrative Center açılır ve sol taraftan domain seçilerek System > Password Settings Container bölümüne gelinir. Ardından sağ taraftan New > Password Settings kısmından tanımlamalar yapılır. Önerilen ayarlar aşağıdaki gibidir. Ayarlar yapıldıktan sonra Directly Applies To kısmından grubun eklenmesi yeterlidir. Eğer bu policy’i domain bazında her kullanıcı için yapmak isterseniz yeni bir GPO oluşturup bunu kullanıcılara tanımlayabilirsiniz. Not: GPO üzerinden hazırladığınız policy’de minimum karakter sayısı 14’ün üzerinde olamıyor. Eğer 14 karakterin üzerinde olmasını isterseniz bu değişikliğin ilk örnekteki gibi Administrative Center’dan yapılması gerekiyor. Bu GPO’yu kullanıcılara tanımladıktan sonra bir sonraki login’de şifrelerini değiştirmeye zorlamak isterseniz aşağıdaki komutla seçtiğiniz OU’ya gönderebilirsiniz. Get-ADUser -Filter * -SearchBase “OU=OU ADI,DC=DOMAIN,DC=COM/LOCAL” | Set-ADUser -CannotChangePassword:$false -PasswordNeverExpires:$false -ChangePasswordAtLogon:$true Bu komutu girdiğinizde tanımladığınız OU’ya üye olan kullanıcıların “User must change password at next logon” tiki işaretlenecektir ve bir sonraki login talebinde şifrelerini değiştirmeleri gerekecektir. Servis hesaplarının (SQL Agent gibi) şifreleri genelde kurulduktan sonra değiştirilmez. Bunun kontrolü aşağıdaki komut ile PowerShell’den yapılabilir: net user <servis hesabının adı> /do Uzun süredir değiştirilmeyen servis hesaplarının şifreleri bir saldırgan tarafından kırılabilir. Bu servis hesaplarının şifrelerinin 6 ayda bir veya senede bir değiştirilmesi önerilir.

Domain Controller Upgrade Adımları

Domain Controller (DC) upgrade adımları kimilerimizi strese soksada aslında o kadar da panik yapmamak gerek. Aşağıdaki adımları ortamda birden fazla dc bulunması halinde uygulayabilirsiniz. Endişelenme her şey yolunda gidecek BAŞLAMADAN ÖNCE KONTROLLER Yeni bir sunucu kurulumu yapıldı mı? Yeni sunucunun son güncellemeleri yapıldı mı? Antivirüs yüklendi mi? ESKI DC YAPILACAKLAR DC replikasyonlarının doğru bir şekilde yapılabildiği kontrol edildi mi, eğer problem varsa ve ortamda başka dc ler var ise bu adım geçilebilinir? Sunucu’nun Adı ve IP,DNS, varsa WINS bilgileri bir yere not edildi mi? Cpu, ram, hdd kapasite bilgileri bir yere not edildi mi? Sunucu üzerindeki roller kontrol edildi mi? Sunucu üzerinde FSMO rolleri yapınıza göre en üst seviyede mi ve mevcut sunucu üzerindeki roller başka sunucuya migrate edildi mi? Sunucu üzerinde DHCP rolü varsa yedek alındı mı? Sunucu üzerinde file backup alındı mı? Sunucu AD Backup alındı mı? Sunucu snapshot ve ya full alındı mı? *Sunucu eğer dc ise dc rolü kaldırıldı mı? Sunucu restart sonrası başka ip verildi mi? Komut satırı açılarak ipconfig /registerdns komutu verildi mi? AD tarafında DNS üzerinde yeni ip kontrol edildi mi? Sunucu domain’den düşürüldü ve kapatıldı mı? AD üzerinde eski sunucuya ait domain controller rolünün düştüğü kontrol edildi mi? Diğer dc ler üzerinde ki replikasyon sağlanmış mı? Rolün düştüğü bilgisi diğer dc lerde de aynı mı?(bir önceki adım ile aynı kontrol) YENİ SUNUCU’YA DC ROLÜ KAZANDIRILMASI Kurulan yeni sunucuya eski dc adı verildi mi*(aynı ad önemli değil aslında, sadece isimden çözdüğünüz uygulamalar varsa gereklidir, eğer yoksa yeni bir isim verilebilinir) Sunucu’ya primary DNS suffix tanımlandı mı? Sunucuya eski dc ile aynı IP,DNS, varsa WINS bilgisi verildi mi? Sunucu yeniden başlatıldı mı? Sunucu domain’e dahil edildi mi? Komut satırı run as admin olarak açılarak ipconfig /registerdns komutu verildi mi Diğer AD ve DNS sunucu üzerinde bu sunucuya ait ip bilgisi doğrulandı mı? Sunucuya dc ve dns rolü eklendi mi? Dhcp kurulup yedekten geri dönüldü mü? RDP açılıp uzaktan bağlantı için izin verildi mi? VMWare Tools kurulumu yapılıp yeniden başlatıldı mı? Eventlog lar gözden geçirildi mi? FSMO rolleri dağıtımı yapılması gerekiyorsa yapıldı mı? Kurulum başarıyla tamamlandı mı? (Eğer tamamlanmadıysa hata alınan adımları aşağıdaki not olarak belirtebilirsiniz…) Eğer kurulum başarıyla tamamlandıysa çak bir beşlik 🙂 Eğer makaleye eklemek istediğiniz ya da eksik bulduğunuz kontroller var ise geliştirmemize yardım edip iletişim kısmından mail atabilirsiniz.