Kuidas parandada SMB allkirjastamise nõude puudumise haavatavust

SMB protokoll krüpteerib andmeid kõigi Windowsi operatsioonisüsteemide failide jagamise, printeri jagamise ja Windowsi haldamise jaoks, et vältida edastatavate pakettide muutmist. See funktsioon peab olema aktiveeritud nii serveri kui ka kliendi poolel. Selle tulemusena ei saa ilma SMB allkirjata kliendi arvutid serveriga suhelda. ***SMB paketi allkirjastamise aktiveerimine vähendab failiteenuse toimingute jõudlust 15%. Vastav registri seade: HKLM\System\CurrentControlSet\Services\LanManServer\Parameters\RequireSecuritySignature Selle haavatavuse eest on võimalik end kaitsta, aktiveerides seade “Microsoft network server: Digitally sign communications (always)”. Kui teete seda kohalikus arvutis start>käivita>Gpedit kohaliku turvalisuse seadetes Microsoft network client: Digitally sign communications (always) tuleb lubada Kui kasutate GPO-d, saate järgida samu samme, Gpediti asemel saate luua rühmapoliitika. Lisaks saate pärast testimist muuta järgmiste poliitikate seadeid: Computer Configuration->Policies->Windows Settings->Security Settings->Local Policies->Security Options Disable Microsoft Network Client: Digitally Sign Communications (Always). Disable Microsoft Network Server: Digitally Sign Communications (Always). Enable Microsoft Network Client: Digitally Sign Communications (If Server Agrees). Enable Microsoft Network Server: Digitally Sign Communications (If Client Agrees). Kui allkirjastamine pole teie süsteemis kliendi ja serveri poolel aktiveeritud, ei pruugi te pääseda ligi jagatud kaustadele. Seetõttu soovitame mitte katsetada seda tootmissüsteemidel ilma eelneva testimiseta.

Mida silmas pidada penetratsioonitesti teenuse tellimisel

Küberohud nagu andmelekked ja lunavararünnakud võivad ettevõtetele põhjustada tõsist rahalist kahju. Kõige kindlam viis IT-infrastruktuuri selliste rünnakute ja ärilise kahju eest kaitsta on regulaarsete penetratsioonitestide läbiviimine. Mida peaks penetratsioonitesti teenuse tellimisel silmas pidama? Ideaalsed vastused sellele küsimusele leiate järgnevast sisust. Mis on penetratsioonitest? Penetratsioonitest on küberturbeeksperdi poolt läbiviidav kontrollitud ründesimulatsioon. Simulatsiooni eesmärk on tuvastada nõrgad kohad, mida pahatahtlikud isikud võiksid ära kasutada info varastamiseks või kogu süsteemi ülevõtmiseks. Penetratsioonitestid näitavad lisaks IT-infrastruktuuri haavatavuste avastamisele ka seda, kui vastupidav on süsteem tegelike rünnakute vastu. Penetratsiooniteste saab läbi viia kas organisatsiooni kogu IT-infrastruktuuri või selle kindlate osade põhiselt. Simulatsioone saab luua keskendudes välisvõrkudele, serveritele, veebi- ja mobiilirakendustele ning IoT-seadmetele. Simulatsiooni tulemused analüüsitakse ja koostatakse põhjalik aruanne. Aruandes esitatakse soovitused, milliseid muudatusi saaks turvapoliitikas teha olemasolevate haavatavuste kõrvaldamiseks. Millele pöörata tähelepanu penetratsioonitesti teenuste puhul? Penetratsioonitesti ettevõtte valimisel on oluline arvestada järgmiste kriteeriumitega. Sertifitseerimine Sertifitseerimine on kõige olulisem kriteerium küberturvalisuse ettevõtte valimisel penetratsioonitesti teenuse jaoks. Eeliseks on, kui testimisteenust pakkuval ettevõttel on rahvusvaheliselt tunnustatud sertifikaadid. Teenusepakkuja vastavust õigusaktidele ja kvaliteedistandarditele saate esmalt kontrollida TSE heakskiidu olemasolu järgi. TSE penetratsioonitesti volitusega ettevõtted viivad IT-infrastruktuuri auditi läbi täielikus vastavuses eetiliste ja juriidiliste kohustustega. Referentsid ja kogemustase Penetratsioonitesti ettevõtte valimisel on sertifitseerimise kõrval sama olulised ka referentsid ja kogemustase. Lihtsaim viis nende kahe kriteeriumi kohta teavet saada on uurida ettevõtte varasemaid töid. Teie sektoris teenuse osutamise kogemus hõlbustab mõlema poole vastastikust mõistmist protsessi juhtimisel ja ideaalsete lahenduste väljatöötamist. Kogemustaset hinnates võib individuaalselt hinnata ka penetratsioonitesti läbiviivaid isikuid, eriti meeskonna juhti. Testi ulatus Penetratsioonitesti ettevõtte valimisel tuleb arvestada ka testi ulatusega. Testi ulatuse määramisel määratletakse esmalt eesmärgid. Testimisprotsessi peamised varad, millele simulatsioon keskendub, on sise- ja välisvõrgud. Lisaks võrkudele saab simulatsiooni käigus penetratsioonitesti protokolle rakendada ka maksesüsteemidele ja kasutajate andmebaasidele. Testida saab ka API-sid ja mikroteenuseid ning IoT-seadmeid. Pärast eesmärkide määratlemist tuleb otsustada, millist testi tüüpi rakendada. Selles kontekstis võimaldab musta kasti test läbi viia välise ründesimulatsiooni ilma süsteemile mingit teavet andmata. Halli kasti test võimaldab saada osalist teavet süsteemi teatud osade kohta. Valge kasti test võimaldab aga süsteemi põhjalikult kontrollida täieliku juurdepääsuga, sealhulgas lähtekoodile. Oluline on planeerida penetratsioonitesti rakendamine nii, et see ei häiriks tööprotsesse. Konfidentsiaalsus ja muud õiguslikud nõuded Enne penetratsioonitesti läbiviimist tuleb teenusepakkujaga kindlasti sõlmida konfidentsiaalsuslepingu. Lepingu sõlmimisel tuleb tagada kindlus eriti kahes küsimuses. Esimene neist puudutab kogutud andmete kasutamist. Teine küsimus on see, et kogutud andmeid ei tohi jagada kolmandate osapooltega. Lisaks konfidentsiaalsuslepingule tuleb testide õiguspärasuse tagamiseks enne rakendamist saada ettevõtte omaniku või volitatud isiku luba. Vastasel juhul võivad tekkida protsessiga seotud probleemid, kuna õiguslikud nõuded pole täidetud. Aruandlus ja tulemuste analüüs Penetratsioonitesti läbiviiv ettevõte peab suutma esitada üksikasjaliku aruandluse ja tulemuste analüüsi. Testi aruanne peaks sisaldama järgmisi osi: Tuvastatud haavatavused ja nende tehniline selgitus, Haavatavuste mõjud riskiklasside järgi (kõrge, keskmine, madal), Võimalikud ründestsenaariumid ja lahendusettepanekud. Penetratsioonitesti kaudu tuvastatud nõrkuste kõrvaldamiseks esitatud soovitused tuleb aruandes samm-sammult välja tuua. Pärast aruande esitamist teeb TSE heakskiidetud penetratsioonitesti organisatsioon testi leidude kohta esitluse. Selle esitluse käigus vastatakse selgelt ettevõtte esindajate küsimustele, et selgitada teadlikkust riskidest. Korduvtestid ja kinnitamine Penetratsioonitest on pikaajaline protsess, mille iga detail tuleb hoolikalt planeerida. Seetõttu ei püüta protsessi käigus süsteemi ja seotud komponentide võimalikke haavatavusi tuvastada ainult ühe testiga. Kõrge valdkondliku kogemusega penetratsioonitesti spetsialistid viivad läbi korduvteste, et veenduda esimese simulatsiooni käigus leitud haavatavuste täielikus kõrvaldamises. Selliseid rakendusi, mille eesmärk on mõista, mil määral on IT-infrastruktuuri haavatavused kõrvaldatud, nimetatakse kinnitustestideks. Kuluanalüüs Viimane aspekt, millele penetratsioonitesti teenuse tellimisel tähelepanu pöörata, on kuluanalüüs. Teie IT-infrastruktuuri turvalisuse seisukorra hindamiseks testi läbiviija valimisel ei ole soovitatav lähtuda ainult hinnakriteeriumist. Kuluanalüüsi tehes saate hõlpsasti kindlaks määrata, millistes aspektides teenuse ulatus võib aidata teil kulusid vähendada. Eriti kriitiliste süsteemide turvalisuse seisukorra määramiseks on vajalikud põhjalikud testid ja üksikasjalik aruandlus. Võtke kohe ühendust meie kogenud meeskonnaga, et saada teavet penetratsioonitesti kohta ja teada meie teenuse ulatust siin!

Kuidas peaks tugev parool olema

Paroolid moodustavad teie organisatsiooni turvalisuse tagamiseks esimese kaitseliini volitamata juurdepääsu vastu. Kuid tugeva parooli kasutamist alahinnatakse ja ignoreeritakse sageli. Windowsi operatsioonisüsteemidel on keerulised paroolipoliitikad, mis aktiveerimisel hoiatavad teid lihtsate paroolide sisestamisel ja sunnivad teid kasutama keerulisi paroole. Tänapäeval saavad olemasolevad paroolimurdmise programmid piisava aja, arvamise ja katsemeetoditega paroole murda, seega pole lihtsa parooli murdmine sugugi keeruline. Tugevate paroolide murdmine on lihtsate paroolide murdmisega võrreldes raskem ja aeganõudvam. Parooli keerukuse aktiveerimiseks saate järgida oma arvutis järgmisi samme või domeenikeskkonnas luua uue grupipoliitika ja selle aktiveerida. Start/Käivita/ gpedit.msc Ilmuval ekraanil Arvuti konfiguratsioon/Windowsi sätted/Turvasätted/Kontopoliitikad/ Parooliajaloo jõustamine: Sektsioon, kus määratakse, mitu parooli tuleb tagasiulatuvalt meeles pidada. Siin ei saa te oma kolme eelmist parooli uuesti kasutada. Parooli maksimaalne kehtivusaeg: Siit saate määrata, mitu päeva pärast teie parool aegub, näiteks minu seadete järgi pean oma parooli muutma 72 päeva pärast. Parooli minimaalne kehtivusaeg: Pärast parooli muutmist, mitu päeva jooksul saan oma parooli uuesti muuta. Minu näites pean parooli uuesti muutmiseks ootama 2 päeva. Parooli minimaalne pikkus: Viitab parooli minimaalsetele pikkusnõuetele. Parool peab vastama keerukuse nõuetele: Parooli keerukuse põhimõtte aktiveerimine, mis on meie artikli teema. See takistab teil sisestada lihtsaid paroole, et teie paroolid oleksid turvalisemad. Parooli salvestamine pöörduva krüpteerimise abil: see valik aitab teie paroole krüpteeritult tagasiulatuvalt salvestada. Kuidas on nõrk parool? Parooli tühjaks jätmine Parooli kleepimine monitorile Sisaldab teie kasutajanime, pärisnime või ettevõtte nime Sisaldab lihtsat lauset, näiteks “Password”. Kuidas peaks tugev parool olema? On vähemalt 7 tähemärki pikk. Parool ei ole monitorile kleebitud Ei sisalda teie kasutajanime, pärisnime ega ettevõtte nime. Ei sisalda lihtsat lauset Iga parool on erinev. Näiteks: PassWord1, password2, Password3 sellisel viisil parooli suurendamine ei ole tugev parool. Grupp Näide Suured tähed A, B, C … jne Väikesed tähed A, b, c … jne Numbrid 0, 1, 2, 3, 4, 5, 6, 7, 8, 9 Sümbolid ` ~ ! @ # $ % ^ & * ( ) _ + – = { } | : ” ; ‘ < > ? , . / Tugeva parooli näide !(D@Vut> & <) Mõned paroolid võivad tunduda tugevad, kuid tegelikult ei pruugi need olla tugevad. Näiteks Merhaba2U! võib tunduda, et see vastab kõigile kriteeriumidele, kuid on siiski lihtne murda. Selle asemel, kui kasutate 5@na Merhq6@! kujul, loote tugeva parooli. Lisaks aitab ASCII märkide kasutamine teil luua tugeva parooli. (kUµ!¶0o ja Wf©$0k#»g¤5ªrd.) Tuleb meeles pidada, et Windows lubab kasutada paroole, mis on maksimaalselt 127 tähemärki pikad. Windows 98 ja varasemates versioonides on see 14 tähemärki. Kui teie keskkonnas on Windows 98 operatsioonisüsteem, ei saa te sisse logida paroolidega, mis on pikemad kui 14 tähemärki. Soovides teile tugevaid paroole Viide: http://technet.microsoft.com/en-us/library/cc756109%28v=ws.10%29.aspx

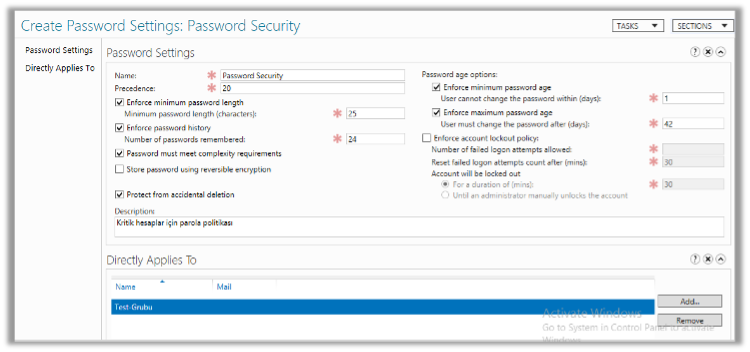

Paroolipoliitika loomine

Organisatsioonides on kriitiliste kontode (nagu teenusekontod) turvalisus oluline. Soovitatav on koondada need kontod turvagruppi ja rakendada sellele grupile spetsiaalselt loodud paroolipoliitikat.Selleks avatakse Active Directory Administrative Center ja valitakse vasakult domeen, seejärel minnakse System Password Settings Container jaotisse. Seejärel tehakse määratlused paremalt New > Password Settings osast. Soovitatavad seaded on järgmised. Pärast seadete tegemist piisab grupi lisamisest Directly Applies To osast. Kui soovite seda poliitikat rakendada domeeni tasemel kõigile kasutajatele, võite luua uue GPO ja määratleda selle kasutajatele. Märkus: GPO kaudu koostatud poliitikas ei saa minimaalne märkide arv olla üle 14. Kui soovite, et see oleks üle 14 märgi, tuleb see muudatus teha Administrative Centerist nagu esimeses näites. Pärast selle GPO määratlemist kasutajatele, kui soovite sundida neid järgmisel sisselogimisel parooli muutma, võite saata selle valitud OU-sse järgmise käsuga. Get-ADUser -Filter * -SearchBase “OU=OU NIMI,DC=DOMEEN,DC=COM/LOCAL” | Set-ADUser -CannotChangePassword:$false -PasswordNeverExpires:$false -ChangePasswordAtLogon:$true Selle käsu sisestamisel märgitakse teie määratletud OU-sse kuuluvate kasutajate “User must change password at next logon” linnuke ja nad peavad järgmisel sisselogimise taotlusel oma paroole muutma. Teenusekontode (nagu SQL Agent) paroole tavaliselt pärast paigaldamist ei muudeta. Selle kontrolli saab teha PowerShellist järgmise käsuga: net user <teenusekonto nimi> /do Pikka aega muutmata teenusekontode paroole võib ründaja murda. Soovitatav on muuta nende teenusekontode paroole iga 6 kuu või aasta tagant.

Domeenikontrolleri uuendamise sammud

Kuigi domeenikontrolleri (DC) uuendamise sammud võivad mõnele stressi tekitada, pole tegelikult põhjust paanikaks. Järgmisi samme saate rakendada, kui keskkonnas on mitu DC-d. Ärge muretsege, kõik läheb hästi KONTROLLID ENNE ALUSTAMIST Kas uus server on paigaldatud? Kas uusimad värskendused on serverile installitud? Kas viirusetõrje on installitud? TEGEVUSED VANA DC-GA Kas DC replikatsioonid töötavad korrektselt? Kui esineb probleeme ja keskkonnas on teisi DC-sid, võib selle sammu vahele jätta. Kas serveri nimi, IP, DNS ja võimalikud WINS-i andmed on üles märgitud? Kas protsessori, mälu ja kõvaketta mahud on üles märgitud? Kas serveri rollid on kontrollitud? Kas FSMO rollid on teie struktuuri järgi kõrgeimal tasemel ja kas olemasoleva serveri rollid on teise serverisse migreeritud? Kui serveril on DHCP roll, kas sellest on varukoopia tehtud? Kas failide varukoopia on tehtud? Kas AD varukoopia on tehtud? Kas serveri tõmmis või täisvarukoopia on tehtud? *Kui server on DC, kas DC roll on eemaldatud? Kas serverile on pärast taaskäivitamist antud uus IP? Kas käsurealt on käivitatud käsk ipconfig /registerdns? Kas uus IP on AD DNS-is kontrollitud? Kas server on domeenist eemaldatud ja välja lülitatud? Kas AD-s on kontrollitud, et vana serveri domeenikontrolleri roll on eemaldatud? Kas replikatsioon teiste DC-dega toimib? Kas rolli eemaldamise info on kõigil DC-del sama (sama kontroll, mis eelmisel sammul)? UUE SERVERI DC ROLLI LISAMINE Kas uuele serverile on antud vana DC nimi*(sama nimi pole tegelikult oluline, vajalik ainult siis, kui teil on nime järgi lahendatud rakendusi, muidu võib anda uue nime)? Kas serverile on määratud esmane DNS-sufiks? Kas serverile on antud sama IP, DNS ja võimalikud WINS-i seaded, mis olid vanal DC-l? Kas server on taaskäivitatud? Kas server on domeeni lisatud? Kas käsurida on avatud administraatori õigustes ja käivitatud käsk ipconfig /registerdns? Kas teistes AD ja DNS serverites on selle serveri IP-info kinnitatud? Kas serverile on lisatud DC ja DNS rollid? Kas DHCP on paigaldatud ja varukoopia taastatud? Kas RDP on lubatud kaugjuurdepääsuks? Kas VMware Tools on paigaldatud ja server taaskäivitatud? Kas sündmuste logid on üle vaadatud? Kas FSMO rollide jaotus on tehtud, kui see oli vajalik? Kas paigaldus on edukalt lõpetatud? (Kui ei, võite veanäitajad allpool märkustena lisada…) Kui paigaldus õnnestus, anna viis! 🙂 Kui soovite artiklile midagi lisada või leiate, et mõni kontroll on puudu, võite aidata seda täiustada, saates meile e-kirja kontaktide lehelt.